Квантовое разделение секрета (Tfgumkfky jg[;ylyuny vytjymg)

Квантовое разделение секрета — квантовая криптографическая схема для безопасной связи, которая выходит за рамки простого квантового распределения ключей. Она модифицирует классическую схему разделения секрета, используя квантовую информацию и теорему о запрете клонирования для достижения увеличенной безопасности коммуникаций.

Метод разделения секрета состоит в следующем: отправитель желает поделиться секретом с рядом сторон-получателей таким способом, чтобы секрет был полностью раскрыт только в том случае, если достаточно большая часть получателей работает вместе. Однако, если количества получателей, работающих вместе, не хватает, чтобы раскрыть секрет, секрет остаётся совершенно неизвестным.

Классическая схема была независимо предложена Ади Шамиром[1] и Джорджем Блэкли[2] в 1979 году. В 1998 году Марк Хиллери, Владимир Бужек и Андре Бертьяум расширили теорию, чтобы использовать квантовые состояния для создания безопасного ключа, который может быть использован для передачи секрета с помощью классических данных[3]. В последующие годы теория, позволяющая использовать квантовые состояния для установления криптографического ключа, была доработана и расширена на передачу как ключ квантовой информации [4][5].

Квантовое разделение секрета предлагается для использования в квантовых деньгах[6], а также для совместных банковских счетов, квантовых сетей и распределённых квантовых вычислений.

Протокол

[править | править код]GHZ-состояние

[править | править код]Этот пример следует оригинальной схеме, разработанной в 1998 году. Схема использует GHZ-состояние (англ. Greenberger–Horne–Zeilinger state). Вскоре после этого была разработана ещё одна схема, в которой вместо состояний, состоящих из трёх частиц, использовались два запутанных состояния[7]. В обоих случаях протокол по существу является расширением квантового распределения ключей на два приемника вместо одного.

Пусть отправитель обозначается как Алиса, а два получателя как Боб и Чарли. Цель Алисы — отправить каждому получателю «часть» своего секретного ключа (на самом деле только квантовое состояние) таким образом, чтобы:

- Ни Боб, ни Чарли не имеют никакой информации о первоначальном ключе Алисы, и поэтому никто не может извлечь секрет самостоятельно.

- Целиком секрет можно узнать, только если Боб и Чарли будут работать вместе.

- Присутствие либо внешнего подслушивающего, либо нечестного приёмника (либо Боба, либо Чарли) может быть обнаружено без раскрытия секрета.

Алиса инициирует протокол, передав Бобу и Чарли по одной частице из тройки GHZ в (стандартном) Z-базисе, удерживая третью частицу самостоятельно:

- ,

где и являются ортогональными состояниями в гильбертовом пространстве.

После того, как каждый участник измеряет свою частицу в Х- или Y-базисе (выбирается случайным образом), они сообщают (по классическому, общественному каналу), какой базис они использовали для измерения, но не сам результат. Объединив результаты измерений, Боб и Чарли могут вычислить, что Алиса может получить (с вероятностью 1/2) при измерении своего состояния. Повторяя этот процесс много раз, три участника могут установить совместный ключ для безопасного общения.

Рассмотрим наглядный пример того, как это будет работать. Определим собственные состояния х и у следующим стандартным образом:

- ,

- .

Тогда состояние GHZ можно переписать как:

- ,

где (а, b, с) обозначают частицы (для Алисы, Боба, Чарли) и состояния Алисы и Боба записаны в X-базисе. При использовании такой формы записи становится очевидным, что существует корреляция между измерениями Алисы и Боба и одночастичным состоянием Чарли:

Если состояния Алисы и Боба скоррелированны, то у Чарли состояние , а если антикоррелированы, то состояние .

Из таблицы, резюмирующей эти корреляции, ясно, что если Чарли знает в каких базисах проводились измерения Алисы и Боба, то он может использовать измерение своего состояния, чтобы определить, были ли у них одинаковые результаты или противоположные. Но, чтобы сделать этот вывод, Чарли должен выбрать правильный базис для измерения собственной частицы. Поскольку он случайным образом выбирает между двумя не коммутирующими базисами, он может извлечь полезную информацию только с вероятностью 50 %. С такой же вероятностью результаты ничего не дают и должны быть отброшены. Кроме того, как видно из таблицы, Чарли не может определить, кто именно что измерял, только были ли результаты Алисы и Боба коррелированы или антикоррелированы. Таким образом, единственный способ для Чарли узнать, что было у Алисы — работать вместе с Бобом и обмениваться с ним результатами измерений. Тогда они смогут извлечь результаты каждого измерения Алисы и использовать эту информацию для создания криптографического ключа, который знают только они.

Пороговая схема

[править | править код]Простой случай с GHZ-состоянием может быть расширен с помощью системы порогов. В пороговой схеме ((k, n)) (двойные скобки обозначают квантовую схему), Алиса делит свой секретный ключ (квантовое состояние) на n секретных ключей так, что если взять любые k≤n ключей, то будет возможно извлечь полную информацию о ключе Алисы, а если k-1 или меньшее количество ключей, то нет. Число пользователей k, необходимых для извлечения секрета, ограничено неравенством n/2 < k ≤ n. Если это не так, то рассмотрим два не пересекающихся множества из k ключей в n. Две независимые копии секрета Алисы могут быть восстановлены, что нарушит теорему о запрете клонирования. Поэтому n должно быть меньше 2k.

До тех пор, пока существует пороговая схема ((k,n)), пороговая схема ((k,n-1)) может быть получена путем простого отбрасывания одного ключа (k должно быть строго меньше n).

Следующая схема описывает простую пороговую схему ((2,3))[5]. Более сложные схемы получаются увеличением количества ключей, на которые Алиса делит свое первоначальное состояние. Рассмотрим первоначальное состояния Алисы:

Раскроем его, как три кутрита:

и раздадим по одному кутриту каждому из трёх участников. Очевидно, что один ключ не даёт никакой информации о первоначальном состоянии Алисы, поскольку каждый находится в максимально смешанном состоянии. Тем не менее, два ключа могут быть использованы для реконструкции первоначального состояния. Предположим, что у нас есть первые два ключа. Добавим первый ключ ко второму (по модулю три), а затем получившееся новое состояние добавим к первому ключу. В итоге получим:

- ,

где первый кутрит — в точности первоначальное состояние Алисы. С помощью этого метода исходное состояние может быть восстановлено на одной из частиц, которые мы раздали, но очень важно, чтобы в ходе этого процесса не производились никакие измерения, чтобы не допустить коллапс волновой функции.

Безопасность

[править | править код]Безопасность квантового разделения секрета опирается на теорему о запрете клонирования для защиты от возможных перехватов информации. Этот раздел подразумевает протокол квантового запутывания двух частиц, кратко упомянутый выше.[7]

Прослушивание

[править | править код]Рассмотрим подслушивающего, Еву, которая, как предполагается, способна абсолютно точно распознавать и воссоздавать квантовые состояния, используемые в протоколе квантового разделения секрета. Цель Евы — перехватить один из ключей получателей (скажем, Боба), измерить его, затем воссоздать это состояние и отправить дальше по назначению. Проблема заключается в том, что Еве нужно случайным образом выбрать базис для измерения, и в половине случаев она будет выбирать неверный. Если она выберет правильный базис, она с уверенностью получит правильный результат и сможет воссоздать исходное состояние ключа, которое она измерила, чтобы отправить его обратно Бобу. Однако, если она выберет неверный базис, то отправит одно из двух состояний другого базиса. Когда Боб измерит полученное от Алисы ложное состояние, то с вероятностью 50 % он все-таки получит правильное значение, так как состояние в неправильном базисе является суперпозицией двух состояний в правильном базисе. Таким образом, это вмешательство со стороны Евы увеличивает ошибку в протоколе на 25 %. При достаточном количестве измерений будет почти невозможно пропустить ошибки протокола, возникающие с вероятностью 75 % вместо 50 %, предсказанных теорией, таким образом можно понять, что в канале связи есть подслушивающий.

Более сложные стратегии подслушивания могут быть выполнены с использованием дополнительных состояний, но подслушивающий все равно будет обнаружен аналогичным образом.

Недобросовестный участник

[править | править код]Теперь рассмотрим случай, когда один из участников протокола (скажем, Боб) действует как злоумышленник, пытаясь получить секрет без ведома других участников. Проанализировав возникающие здесь различные ситуации, можно прийти к выводу, что выбором надлежащего порядка действий, в котором Боб и Чарли обмениваются своими результатами при тестировании на подслушивание, можно гарантировать обнаружение любого обмана, который может иметь здесь место. Правильный порядок такой:

- Получатель 1 отдаёт результаты своего измерения.

- Получатель 2 отдаёт результаты своего измерения.

- Получатель 2 сообщает в каком базисе проводились измерения.

- Получатель 1 сообщает в каком базисе проводились измерения.

Такой порядок не позволяет получателю 2 узнать, в каком базисе необходимо отправлять измерения, чтобы обмануть других участников, потому что получатель 2 ещё не знает, какой базис использовал получатель 1. Аналогичным образом, поскольку получатель 1 должен сначала отправить свои результаты, он не может понять, должны ли измерения быть коррелированными или антикокоррелированными для правильной комбинации с используемыми другими базисами. Таким образом, нечестные действия будут создавать дополнительные ошибки на этапе проверки на подслушивание, независимо от того, является ли злоумышленником получатель 1 или получатель 2. Поэтому порядок отправления данных должен быть тщательно выбран, чтобы не дать нечестному пользователю получить секрет и остаться незамеченным для других участников.

Экспериментальная реализация

[править | править код]Первая экспериментальная демонстрация Квантового разделения секрета была проведена в 2001 году. Она стала возможной благодаря достижениям в квантовой оптике[8].

Первоначальная идея для Квантового разделения ключей с использованием состояний GHZ была очень сложной для реализации из-за трудностей в получении трёх скоррелированных частиц. Предлагалось сделать это либо через параметрическое рассеяние с нелинейностью, либо через трёхфотон-позитронную аннигиляцию[9]. Оба этих события крайне редки. Поэтому вместо этого эксперимент выполнили по классической двух-частичной схеме спонтанного параметрического рассеяния с с третьим коррелированным фотоном полученным оптической накачкой.

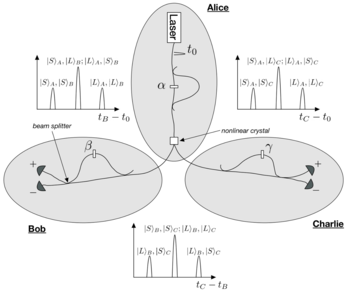

Экспериментальная установка работает следующим образом:

- Алиса: импульсный лазер, излучает в момент времени и попадает в интерферометр с неравными длинами траекторий так, что пучок разделяется на два различных импульса с одинаковой амплитудой. Одно плечо интерферометра содержит фазовращатель, сдвиг фазы обозначается как Импульсы фокусируются на нелинейном кристалле, на котором некоторые из фотонов пучка рассеиваются, образуя фотонные пары. Затем эти пары разделяются, одна из них отправляется Бобу, а другая — Чарли.

- Боб и Чарли: оба имеют интерферометры, идентичные тому, что использовала Алиса, поэтому достигается абсолютно такая же разница во времени между двумя плечами. Аналогично каждый имеет фазовращатель, обозначаемый у Боба и у Чарли. Различные возможные траектории каждого интерферометра приводят к трём различным временам, проходящим между испусканием Алисой пучка и обнаружением фотонов Бобом и Чарли ( и соответственно), а также к трём различиям между событиями детектирования фотонов Бобом и Чарли.

Используем следующее обозначение пути обмена фотонами: , где X и Y это 'S' для короткого пути, или 'L' для длинного, а i и j принимают одно значение из 'A', 'B', и 'C' и обозначают интерферометр участника. Заметим, что и , где j либо 'B', либо 'C' являются неразличимыми процессами, поскольку их продолжительность абсолютно одинакова. То же верно для и . Опишем эти неразличимые процессы математически:

- ,

Это состояние можно рассматривать как «псевдо-GHZ-состояние», в котором отличие от истинного состояния GHZ заключается в том, что три фотона не существуют одновременно. Тем не менее, тройное «совпадение» может быть описано точно такой же волновой функцией, как для истинного состояния GHZ.

- ,

Подразумевается, что квантовое разделение ключей будет работать точно так же для этого двух-частичного источника.

Установив фазы в 0 или в во многом так же, как в двухфотонных тестах Белла, можно показать, что эта установка нарушает неравенства Белла для трёх частиц:

- ,

где — математическое ожидание совпадения измерений с настройками фазовращателей . Для этого эксперимента , что нарушает неравенства Белла, что как будто бы нарушает принцип квантовой нелокальности.

Этот основополагающий эксперимент показал, что квантовые корреляции из этой установки действительно описываются функцией вероятности . Простота двухфотонного источника позволяла находить совпадения с гораздо более высокой скоростью, чем традиционные источники запутанности трёх фотонов, что делало квантовое разделение ключей более практичным. Это был первый эксперимент, который доказал осуществимость данного протокола.

Примечания

[править | править код]- ↑ Shamir, Adi (1 November 1979). "How to share a secret" (PDF). Communications of the ACM. 22 (11): 612—613. doi:10.1145/359168.359176. S2CID 16321225. Архивировано (PDF) 10 августа 2017.

- ↑ Blakley, G.R. (1979). "Safeguarding Cryptographic Keys" (PDF). Managing Requirements Knowledge, International Workshop on (AFIPS). 48: 313—317. doi:10.1109/AFIPS.1979.98. S2CID 38199738. Архивировано из оригинала (PDF) 28 июня 2018.

- ↑ Hillery, Mark; Bužek, Vladimír; Berthiaume, André (1998). "Quantum Secret Sharing" (PDF). Physical Review A. 59 (3): 1829—1834. doi:10.1103/PhysRevA.59.1829. Архивировано (PDF) 14 декабря 2021. Дата обращения: 14 декабря 2021.

- ↑ Gottesman, Daniel (2000). "Theory of quantum secret sharing". Physical Review A. 61 (4): 042311. doi:10.1103/PhysRevA.61.042311. Дата обращения: 14 декабря 2021.

- ↑ 1 2 Cleve, Richard; Gottesman, Daniel; Lo, Hoi-Kwong (1999). "How to share a quantum secret" (PDF). Physical Review Letters. 83 (3): 648—651. doi:10.1103/PhysRevLett.83.648. Архивировано (PDF) 5 декабря 2022. Дата обращения: 14 декабря 2021.

- ↑ Wiesner, Stephen (January 1983). "Conjugate coding". ACM SIGACT News. 15 (1): 78—88. doi:10.1145/1008908.1008920. Архивировано 4 декабря 2022. Дата обращения: 16 декабря 2021.

- ↑ 1 2 Karlsson, Anders; Koashi, Masato; Imoto, Nobuyuki (1999). "Quantum entanglement for secret sharing and secret splitting". Physical Review A. 59 (1): 162—168. doi:10.1103/PhysRevA.59.162. Дата обращения: 14 декабря 2021.

- ↑ Tittel, W.; Zbinden, H.; Gisin, N. (2001). "Experimental demonstration of quantum secret sharing". Physical Review A. 63 (4): 042301. doi:10.1103/PhysRevA.63.042301. Дата обращения: 15 декабря 2021.

- ↑ Żukowski, M.; Zeilinger, A.; Horne, M.A.; Weinfurter, H. (1998). "Quest for GHZ states" (PDF). Acta Physica Polonica A. 98 (1): 187—195. Архивировано (PDF) 15 июня 2022. Дата обращения: 15 декабря 2021.

Для улучшения этой статьи желательно:

|

![{\displaystyle |\mathrm {\Psi } \rangle _{\rm {GHZ}}={\frac {1}{2{\sqrt {2}}}}[({|+x\rangle _{a}|+x\rangle _{b}+|-x\rangle _{a}|-x\rangle _{b}})(|0\rangle _{c}+|1\rangle _{c})+({|+x\rangle _{a}|-x\rangle _{b}+|+x\rangle _{a}|-x\rangle _{b}})(|0\rangle _{c}-|1\rangle _{c})]}](https://wikimedia.org/api/rest_v1/media/math/render/svg/02e85aeaf2b26146fa63593cb3951694d090dcc1)